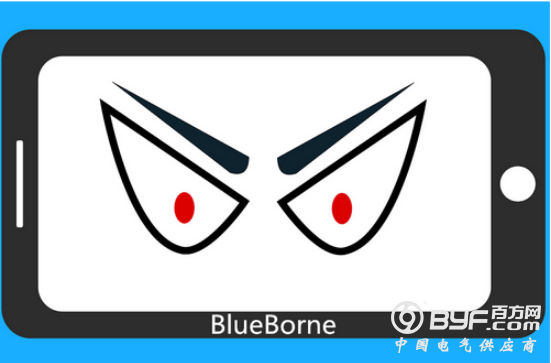

去年9月研究人员发现BlueBorne蓝牙攻击漏洞,可让黑客在不配对或设定情况下骇入智能型手机或计算机。而一年之后,安全公司发现全球仍然有20亿台装置仍然未修补漏洞。

BlueBorne是去年由Armis Labs研究人员首先揭露。它是利用蓝牙协议漏洞进行的无线攻击手法,能让攻击者渗透及接管受害装置,进而执行远程程序代码或发动中间人攻击,却无需配对或设定。不同于大部份攻击仰赖网络联机,BlueBorne攻击可以空中散布,而且能绕过传统安全防护机制。任何支持蓝牙,包括Android、Linux、Windows、iOS等PC、手机及物联网装置等现代化装置都可能遭受影响,总计数量上看全球53亿台。

从去年起,该公司已经和多家软、硬件厂商,包括Google、三星、微软、联想及Amazon合作开发修补程序迄今这些装置中有2/3已经透过更新修补了BlueBorne攻击漏洞。例如透过和Amazon中央更新及Google Project Treble,1500万台Amazon Echo和500万台Google Home在去年11月时即已完成修补。不过剩下的20亿台装置仍然曝险。

Armis Labs指出,未能修补的原因之一是企业安全工具透明度不足,让IT人员无从得知是否有属于员工或访客的未修补装置连上企业内网。但更大原因在于安全更新难以部署,尤其是Android和Linux。首先,并非Android装置并不支持Project Treble,还有近10亿已经Android(包括Android 5.1或Android 6以前)及2.1亿台iOS(iOS 9.3.5以前)装置因为过了产品或支持生命周期而无法获得安全更新。

此外,还有2亿台Windows及7.7亿台Linux装置未能修补,后者涵括服务器、智能手表、医疗器材和工业生产设备等种类,而这些物联装置更是容易沦为安全更新的孤儿。

研究人员提醒,BlueBorne 最可怕的不是它攻击的后果,而是愈来愈多可能被开采的蓝牙漏洞冒出来,但使用者却不知道。从去年9月以来,研究界陆续在iOS/watchOS/tvOS、Android 7、BMW ConnectedDrive车联网系统及蓝牙协议中发现新漏洞或瑕疵。

研究人员相信,传统端防护、移动装置管理(MDM)、防火墙等网络安全产品皆无法遏止BlueBorne攻击,有效的防护需要发展新种安全产品以及不懈怠地辨识出蓝牙协议中的漏洞。